Kai kurie „WhatsApp“ naudotojai gali džiaugtis nauju atnaujinimu, kuriame ištaisyta klaida. Taip pat yra užuominų apie naują praktišką funkciją.

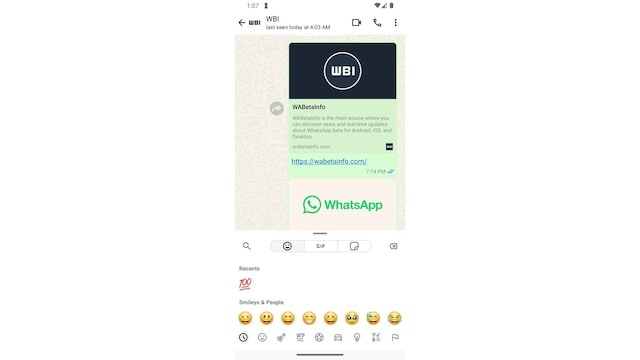

Programa „WhatsApp“ išleido naują beta versijos atnaujinimą. Į 2.25.3.4 versiją įtraukta keletas patobulinimų ir klaidų ištaisymų. Vartotojai turėjo problemų su pokalbių juosta, kai buvo atidaryta emoji klaviatūra. Ši klaida, kuri matoma pateiktoje ekrano nuotraukoje ir dėl kurios buvo sunku persijungti tarp teksto ir emotikonų, dabar ištaisyta.

Teigiama, kad „WhatsApp“ kūrėjai taip pat dirba su nauju būsimų dirbtinio intelekto pokalbių robotų pasveikinimo ekranu. Šiame ekrane ketinama paaiškinti pokalbių robotų naudojimą ir funkcijas. Tačiau reikėtų pabrėžti, kad ši funkcija vis dar yra kūrimo etape.

Beta bandytojai visada turėtų tikėtis galimų problemų. Todėl prieš įdiegiant naują beta versijos naujinį rekomenduojama sukurti pokalbių istorijos atsarginę kopiją.

Šaltinis: Chip.de