Neseniai EURECOM Graduate School of Engineering tyrėjai aptiko du svarbius Bluetooth protokolo pažeidžiamumus. Jie atveria duris galimam duomenų perėmimui. Tyrėjai pavadino šias spragas BLUFFS, apimančias šešis skirtingus atakos metodus.

Pažeidžiamumas, identifikuotas kaip CVE-2023-24023, apima ne tik aparatinės ir programinės įrangos konfigūracijas, bet ir pagrindinę „Bluetooth“ standarto architektūrą. Tai taikoma 4.2 (išleista 2014 m. gruodžio mėn.) – 5.4 (2023 m. vasario mėn.) versijoms, o sėkmingi išnaudojimai patvirtinti šiek tiek platesniame versijų diapazone.

Kaip galima pasinaudoti pažeidžiamumais?

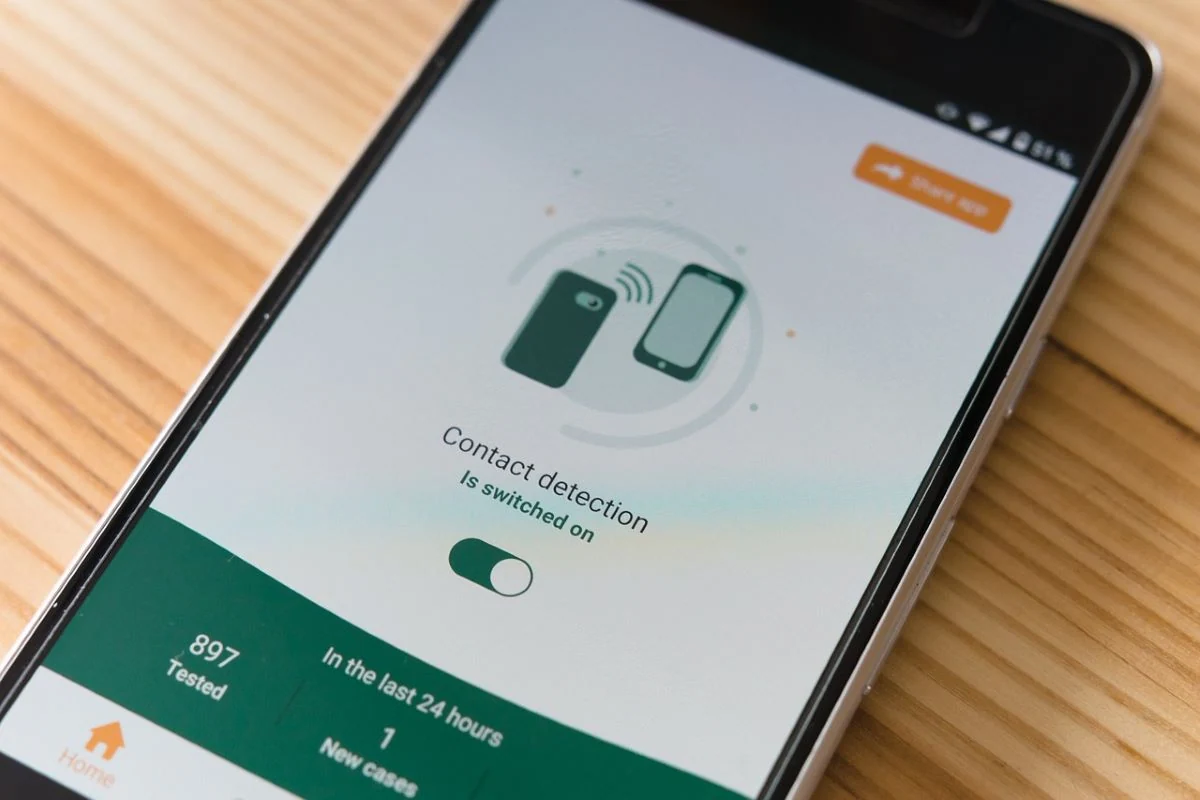

BLUFFS atakų serija yra skirta seanso rakto gavimo procesui, naudojant keturis pažeidžiamumus, kad raktas būtų silpnas ir nuspėjamas. Šis manipuliavimas leidžia užpuolikams „Bluetooth“ diapazone iššifruoti ankstesnius seansus ir manipuliuoti būsimais ryšiais.

Šios atakos, įskaitant apsimetinėjimo scenarijus ir „man-in-the-middle“ (MitM) atakas, gali būti vykdomos neatsižvelgiant į tai, ar aukos palaiko saugų ryšį.

EURECOM tyrėjai savo įrankių rinkinį, kuriame demonstruojami šie išnaudojimo būdai, viešai paskelbė „GitHub” svetainėje, o išsamiame dokumente pateiktos jų išvados rodo, kad pažeidžiami įvairūs įrenginiai – nuo išmaniųjų telefonų iki nešiojamųjų kompiuterių ir ausinių, įskaitant „Bluetooth” versijas nuo 4.1 iki 5.2.

Už standartą atsakinga asociacija pakomentavo situaciją

Reaguodama į šias išvadas, už ryšio standartą atsakinga organizacija „Bluetooth Special Interest Group” (Bluetooth SIG) paskelbė pareiškimą. Ji ragina gamintojus sustiprinti saugumą ir, siekiant pašalinti nustatytas spragas, įdiegti griežtesnius šifravimo nustatymus ir poravimo metu pereiti prie „tik saugaus ryšio” režimo.

EURECOM tyrėjai taip pat pasiūlė metodus, kaip apsaugoti belaidžio ryšio protokolą nepažeidžiant atgalinio suderinamumo su anksčiau išleistais pažeidžiamais įrenginiais.

Parašyti komentarą